|

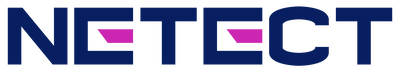

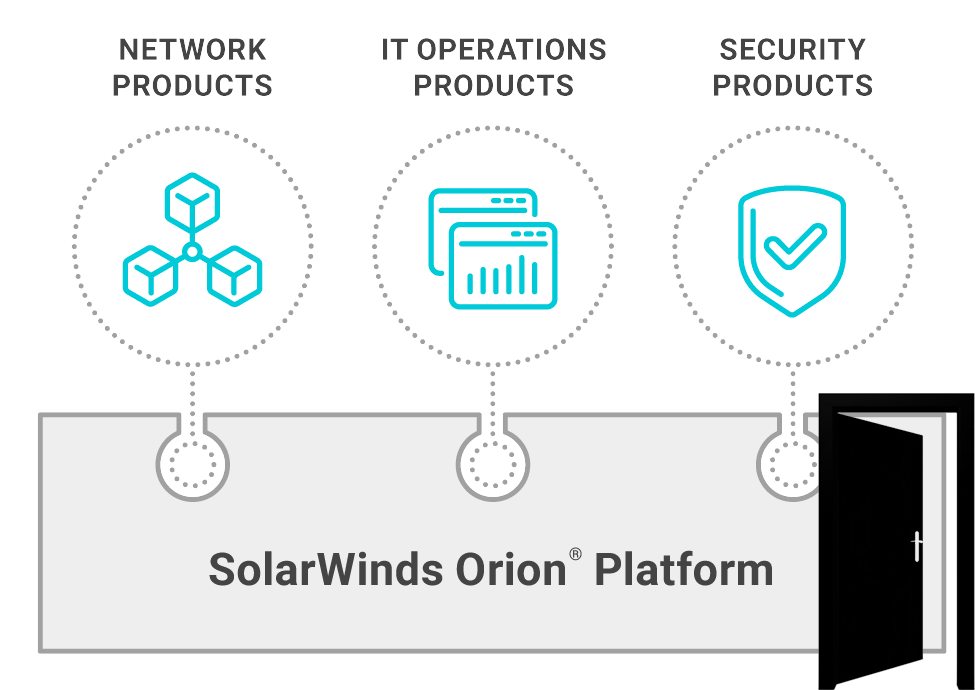

BusinessWeek julkaisi 2018 artikkelin amerikkalaisen SuperMicro yhtiön palvelinemolevyiltä löytyneestä ylimääräisestä mikropiiristä. Artikkelissa kerrottiin, että yhtiön laajasti käytössä olleilta palvelinemolevyiltä oli löydetty vastuksen näköinen mikropiiri, josta oli tarkemmassa analyysissä löytynytkin enemmän kontakteja kuin normaalit kaksi. Kyseinen piiri mahdollisti yhteyden avaamisen ja tiedonsiirron suojatusta sisäverkosta ulos piirin asentaneille tahoille. BusinessWeek kertoi haastatelleensa artikkeliin kymmeniä henkilöitä, joiden kaikkien kertomukset tukivat tarinaa. Virallisesti kukaan ei kuitenkaan halunnut sanoa mitään. Artikkelia tuki myös se, että kyseisiä emolevyjä datakeskuksissaan käyttäneet tahot (muun muassa Apple ja Amazon) hankkiutuivat niistä vähin äänin eroon, joko yritysjärjestelyiden kautta tai muutoin. Bloomberg julkaisi 12.1. täydennyksen BusinessWeekin 2018 artikkeliin. Uudessa artikkelissa kerrotaan, että USA:n puolustusministeriön tietoturvaorganisaatio oli huomannut jo vuonna 2010 Supermicron valmistamien serverien lähettävän tietoa verkkoinfrasta ulkopuoliselle taholle Kiinaan. Tästä käynnistyi vuosia kestänyt vastavakoilutoiminta, jolla pyrittiin selvittämään hyökkääjän kykyjä ja samalla alettiin analysoida, kuinka tietomurto on toteutettu. Emolevyjen BIOS:in eprommin suojatusta osasta löytyi ylimääräistä koodia, joka konetta käynnistettäessä luettiin muistiin suoritettavaksi. SuperMicro oli ostanut merkittäviä osia BIOS koodista suoraan alihankkijalta, eikä todennäköisesti ollut tietoinen kaikista saamistaan ominaisuuksista. Alkuperäisen BusinessWeekin artikkelin mukaan Apple ja Amazon löysivät ylimääräisen mikropiirin SuperMicron palvelinemolevyltä 2015. Kaikki artikkelissa mainitut yritykset kiistivät tuolloin tiedot ja kertoivat olevansa täysin tietämättömiä asiasta. Tarkemmissa tutkimuksissa selvisi, että piiri ei ole pelkästään emolevyjä alihankintana valmistaneen kiinalaisen sopimusvalmistajan tekosia, vaan sen paikka on jo alun perin suunniteltu osaksi monikerroksista piirilevyä. FBI:ltä saadun tiedon mukaan pientä joukkoa valmistajan työntekijöitä kohtaan käynnistettiin jo vuonna 2012 vastavakoilu ja seurantaoperaatio. Lisäksi päivitetyssä artikkelissa kerrotaan että 2014 siruvalmistaja Intel tiedotti, että he olivat saaneet takaoven sisältävän päivityksen SuperMicron päivityspalvelimelta. Tällöin tietomurto havaittiin välittömästi ja sen seuraukset saatiin minimoitua. Mitä tästä pitäisi ajatella Jos kiinalaiset pystyvät tekemään tämän yhdelle amerikkalaisvalmistajalle, niin miksi he eivät pystyisi tekemään sitä muille? Kuinka paljon takaovilla varustettua tietotekniikkaa on maailmalla? Tähän kysymykseen ei varmasti osaa vastata kukaan, mutta todennäköisesti sitä on paljon enemmän kuin nämä pari tapausta, josta olemme kuulleet. Jos tämä tapahtuu globaalia hankintaketjua hyödyntävälle amerikkalaiselle yritykselle heidän tietämättään, niin mitä voimme olettaa kiinalaisyrityksistä? SuperMicron palvelinemolevy on loppujen lopuksi triviaali laite, jossa on kourallinen komponentteja ja vähän ohjelmistoa. Ylimääräisten toimintojen piilottaminen sinne ei ole hirveän helppoa ja ylimääräisestä kommunikoinnista sisäverkosta ulospäin jää näkyviä jälkiä todennäköiseen verkon valvontajärjestelmään. Palvelinemolevyyn verrattuna 5G verkossa on paljon erilaisia verkkoelementtejä, joissa on yhteensä kymmeniä miljoonia rivejä ohjelmistoja ja verkon rajapinnoista julkiseen internettiin kulkee kymmeniä tuhansia yhtäaikaisia datayhteyksiä. Kuinka tällaisen kokonaisuuden integriteetti varmistetaan ja kuinka havaitaan, jos se ”soittaa kotiin”? On käytännössä mahdotonta varmistaa, että näin monimutkaisessa järjestelmässä ei olisi jonkinlaista takaovea tai muuta ylimääräistä reittiä ulkopuoliseen kontrolliin. Ja joka tapauksessa niissä jonkintasoinen yhteys valmistajalle ongelmien selvittelyä ym toimintaa varten. Tähän samaan ajatukseen on päätynyt myös suojelupoliisin päällikkö Antti Pelttari. Hän varoittaa voimakkaasti avaamasta yhteiskunnan toiminnan kannalta kriittiseen infraan paraatiovia potentiaalisesti vihamieliselle toimijalle. Artikkelissa mainituissa tapauksissa yhteisenä tekijänä on hankintaketjun hallinta. Varmistaaksesi tuotteesi turvallisuuden on sinun varmistettava, että henkilökuntasi, kaikki käyttämäsi rauta ja ohjelmistot ovat turvallisia. Samankaltaista teemaa käsiteltiin jo viime vuoden lopulla tapahtuneen SolarWinds yhtiön verkonhallintaohjelmiston Orionin päivityksen mukana tuhansiin yrityksiin levitetyn takaoven yhteydessä. Ja lopuksi vastaus blogikirjoituksen otsikkoon - Ei ole olemassa täydellistä tietoturvaa Jos vastapuolella on riittävästi aikaa ja ison valtiollisen toimijan resurssit, on erittäin todennäköistä, että he pääsevät järjestelmiisi ennemmin tai myöhemmin. Tästä on esimerkkejä puolin ja toisin. Edward Snowdenin paljastusten myötä tiedämme, että NSA ja CIA käyttävät vastaavia tekniikoita kuin Kiina ja muut suuret valtiot. Tämän tason toiminta on erittäin kallista ja hankalaa toteuttaa. Implantin järjestäminen palvelinemolevylle, oikealle asiakkaalle ja oikeaan konesaliin voi olla parin vuoden projekti, ehkä pidempikin, jos se edellyttää ensin omien työntekijöiden saamista valmistajan palkkalistoille. Lähteet:

Aikaisemmin mainittu FireEyehin kohdistunut murto on osoittautunut vain pieneksi osaksi globaalia kampanjaa Tietoturvayhtiö FireEyehin kohdistuneet tietomurron yksityiskohdat ovat tarkentuneet. Yhtiöön murtauduttiin SolarWinds yhtiön Orion ohjelmiston kautta. Murtautujat olivat lisänneet Orioniin takaoven, jota FireEye kutsuu nimellä SUNBURST ja muutettu ohjelmisto jaeltiin asiakkaille normaalin päivityskanavan kautta. SolarWinds yhtiön Orion on isoissa organisaatioissa käytetty verkonhallintaohjelmisto. Yhdysvaltojen valtiollisista laitoksista sitä käyttävät muun muassa:

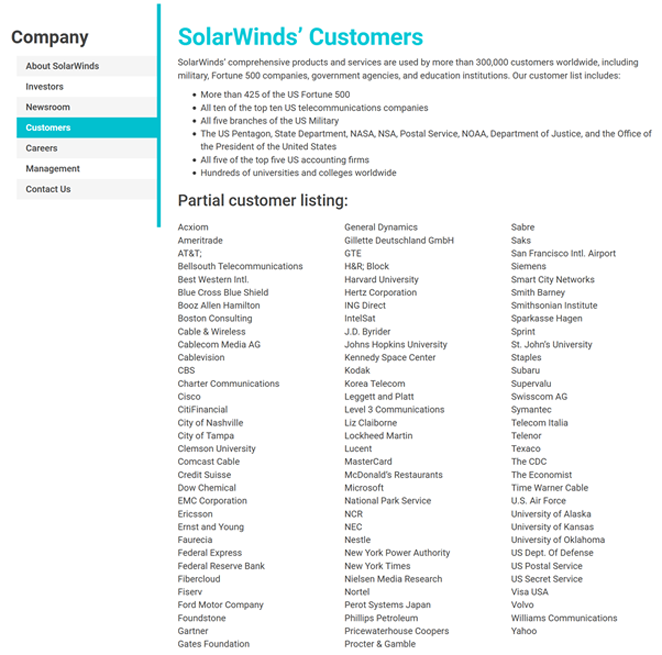

Solarwindsin yritys- / yhteisöasiakkaita ovat mm: Edellä mainittujen lisäksi Orionia käyttää esimerkiksi Dominion software, jonka äänestysjärjestelmät olivat laajasti käytössä USA:n presidentinvaaleissa.

FireEyen mukaan heidän toistaiseksi nimellä UNC2452 kutsumansa ryhmä on hyökännyt globaalisti valtiollisiin ja yksityisiin organisaatioihin. Lähdelistasta löytyvä linkki kuvaa SUNBURSTin toimintaa ja sisältää ohjeita sen havaitsemiseksi sekä torjumiseksi. Hyökkääjillä oli siis avoimet ovet satoihin organisaatioihin ja puoli vuotta aikaa toimia murretuissa järjestelmissä ennen kuin hyökkäys huomattiin. Heillä oli siis hyvin aikaa hakea haluamansa ja mahdollisuus esimerkiksi vaikuttaa USA:n presidentin vaalin tuloksiin näin halutessaan. On kuitenkin muistettava, että vaikka takaoven asentaminen saatiin automatisoitua, niin varsinainen kohdejärjestelmissä liikkuminen, tarvittavien käyttöoikeuksien hankkiminen ja tiedon etsintä on käytännössä käsityötä. Tämä rajoittaa rinnakkaista toimintaa, joten toistaiseksi voimme vain arvailla kuinka suuri on oikeasti varastetun tiedon määrä. Tämä saattaa hyvinkin olla maailman suurin tietomurto. Lähteet:

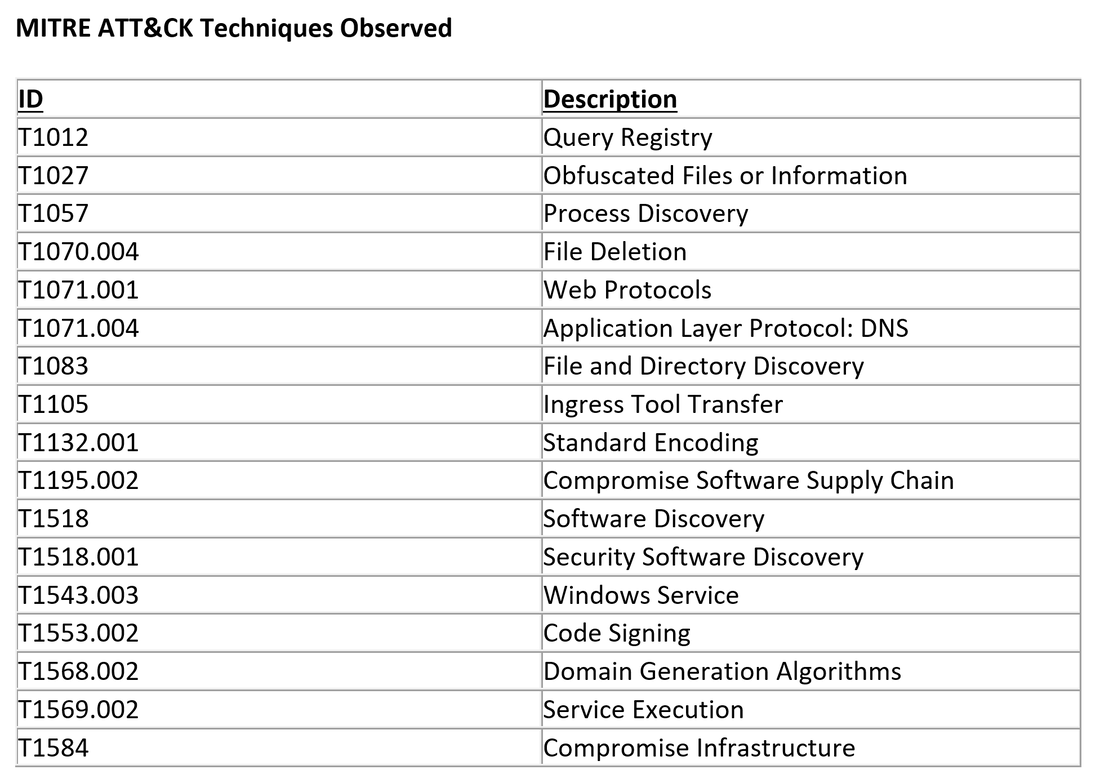

Mitä hyökkäyksen torjumiseksi olisi voitu tehdä? Orion ohjelmiston käyttäjät luottivat SolarWindsin turvajärjestelyihin ja siihen että heidän käyttämänsä ohjelma on turvallinen. Heidän näkökulmastaan Orionin takaovellisen version asentuminen oli järjestelmäpäivitys siinä missä muutkin, tätä siis ei ollut mahdollista torjua edes teoriassa. Järjestelmään pääsyn jälkeen murtautujat toimivat erittäin varovasti ja poistivat tekemänsä järjestelmämuutokset sekä työkalut käytön jälkeen. Heidän menetelmänsä kuitenkin jättivät jonkin verran jälkiä, jotka olisivat olleet havaittavissa, jos etukäteen olisi tiedetty mitä etsiä. Kampanja oli poikkeuksellinen, koska luotetun ohjelmistotoimittajan jakelutien hyödyntäminen antoi hyökkääjälle pääsyn satoihin kohteisiin kerralla. Tavallinen kohde kerrallaan etenevä tietomurtaja jää kiinni ennemmin tai myöhemmin ja hänen käyttämänsä menetelmien jäljet saadaan osaksi havainnointijärjestelmää, joten kampanjan jatkaminen samoilla menetelmillä vaikeutuu merkittävästi. FireEye listaa blogipäivityksessään murron aikana käytettyjä tekniikoita MITRE ATT&CK viitekehyksessä. Tarkkailemalla näitä tapahtumia tietojärjestelmässä olisi käynnissä oleva tietomurto saatettu havaita aikaisemmin: Tietoturvayhtiö FireEye on ilmoittanut, että osaamiselta ja kyvyiltään valtiollisen toimijan tasoinen murtautuja on päässyt heidän järjestelmiinsä.

Yhtiö julkaisi tiedotteen murrosta 8.12. Tiedotteessa FireEyen toimitusjohtaja Kevin Mandia kertoo, että murtautujat olivat räätälöineet huippuluokan murtautumistekniikoistaan erityisesti FireEyen järjestelmiä vastaan suunnatun hyökkäyksen. He toteuttivat murron pystyen kiertämään vastatoimet ja välttämään jälkien jättämisen järjestelmiin. Murtautujat käyttävät tietoturva-alalla aikaisemmin tuntematonta murtautumistekniikkojen yhdistelmää. Murtautujat onnistuivat saamaan yrityksen Red Teamien käyttämät ohjelmat. Näitä ohjelmia käytetään asiakkaan turvallisuuden analysointiin rikollisten toimintaa matkimalla, eli on siis mahdollista, että tulemme tulevaisuudessa näkemään tietomurtoja, joissa hyödynnetään FireEyeltä varastettuja ohjelmistoja. Tämän vuoksi FireEye onkin julkaissut kuvauksen vastatoimenpiteistä varastettujen ohjelmien varalta:

FBI ja FireEye tutkivat asiaa edelleen. Lähteet:

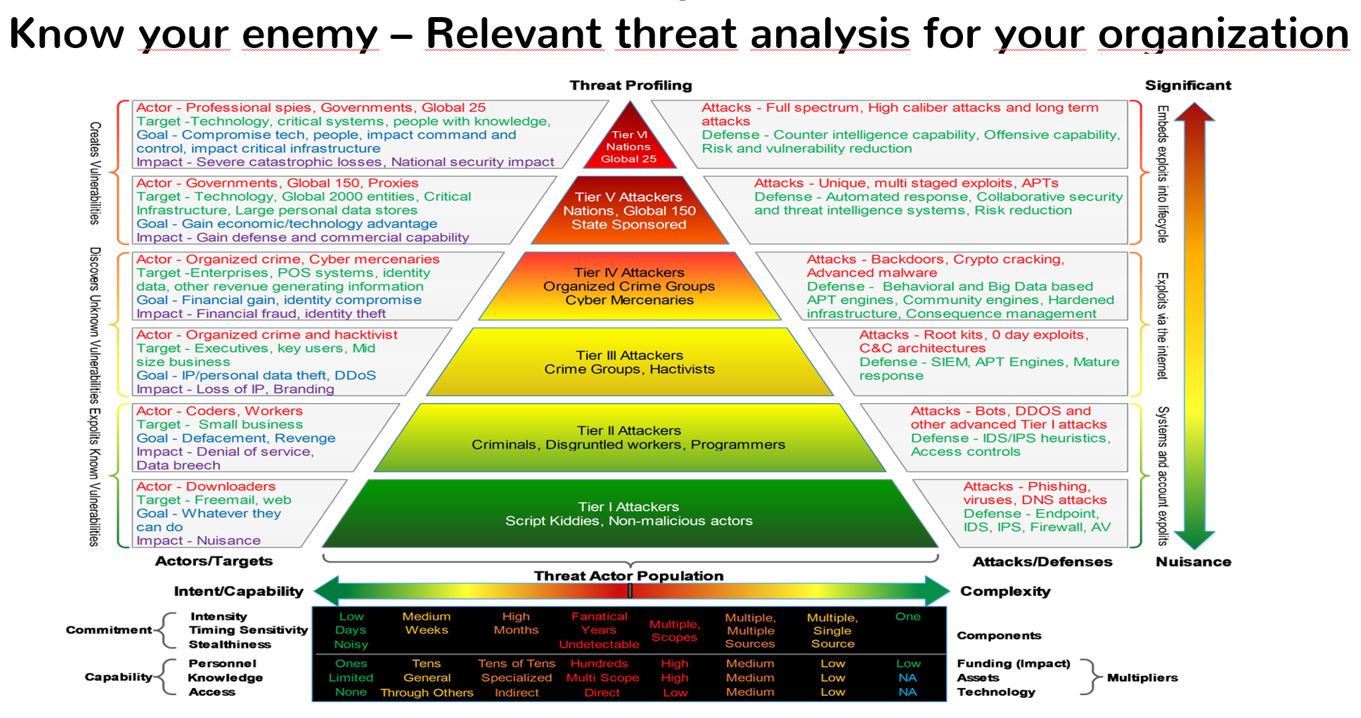

Ei ole olemassa täydellistä tietoturvaa. Jos murtautujilla on käytössään lähes rajattomat resurssit ja riittävästi aikaa, niin he todennäköisesti pääsevät päämääräänsä. Yleensä on kuitenkin mahdollista tehdä järjestelmästä riittävän turvallinen kaikkein todennäköisintä tunkeutujaa silmällä pitäen. Kannattaa siis aloittaa analysoimalla minkä tasoinen on todennäköinen hyökkääjä ja mitoittaa vastatoimet sen mukaan. Kyvyiltään valtiollisen tason toimijoita tai vastaavia ei ole paljon ja niiden kiinnostuksen kohteet ovat yleensä hyvin rajattuja. Brasilialaisen lentokonevalmistajan Embraerin tietoja julkaistiin lauantaina 5.12. tor-verkossa.

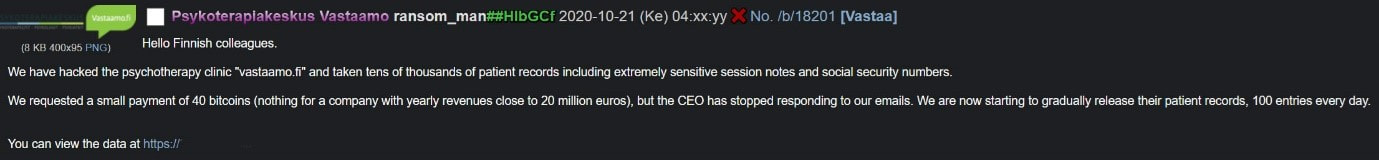

RansomExx kiristyshaittaohjelmaryhmä oli varastanut yrityksen tietoja aiemmin viime kuussa ja päätti julkaista niitä Tor verkossa vauhdittaakseen lunnasvaatimuksiaan. Pörssilistattu Embraer julkaisi asiasta virallisen tiedotteen 30.11.: https://www.prnewswire.com/news-releases/embraer-sa-material-fact-301182014.html Tiedotteessa kerrotaan, että he huomasivat murron 25.11. ja edelleen, että vain yksi palvelin(?) joutui iskun kohteeksi. Embraer on käynnistänyt tietomurtoa koskevat tutkimukset, sekä ryhtynyt ennaltaehkäiseviin toimenpiteisiin uusien tapauksien välttämiseksi. Yhtiön toiminta jatkuu varajärjestelmien avulla, eikä tapauksella ole merkittävää vaikutusta sen toimintoihin. Sama rikollisryhmittymä on viime kuussa iskenyt muun muassa Brasilian korkeimman oikeuden tietojärjestelmiin: https://www.bleepingcomputer.com/news/security/brazils-court-system-under-massive-ransomexx-ransomware-attack/ Mitä tapauksesta voi oppia? Verkon resurssien segmentointi kannattaa. Murtautujat olivat saaneet riittävät oikeudet yhden järjestelmän salaamiseen ja jos samassa verkossa olisi ollut enemmän samoilla oikeuksilla ylläpidettäviä palvelimia, olisivat he todennäköisesti saaneet salattua nekin. Nyt vahinko jäi suhteellisen pieneksi, toisin kuin useissa aiemmissa viime kuukausien kiristyhaittaohjelmahyökkäyksissä. Hyökkääjän päästyä sisään yrityksen verkkoon aikaa vastatoimiin on hyvin vähän. Nopeimmat kiristyshaittaohjelmaryhmät ovat saaneet kohdejärjestelmät salattua jo parin vuorokauden kuluttua murtautumisesta, mutta keskimääräinen aika hyökkäyksen loppuun saattamiseen on vain luokkaa seitsemän vuorokautta. On siis olennaista, että yrityksen verkon liikennettä ja laitteita tarkkaillaan reaaliaikaisesti ja että syntyvästä informaatiomassasta pystytään erottamaan käynnissä olevan tietomurron aiheuttamat anomaliat. Jos tässä ei onnistuta, niin tyypillisesti ensimmäinen havainto on kiristyshaittaohjelman näyttämä inforuutu. Kannattaa varmistaa, että yrityksen päätelaitteiden suojaus on kunnossa ja että järjestelmistä saatavaa dataa tarkastellaan ajantasaisilla ja oikeilla säännöillä. Lähde: Tietomurtaja varasti Psykoterapiakeskus Vastaamo Oy:n potilastiedot joitakin viikkoja sitten. Varkaus koskee vähintään tuhansia asiakkaita ja he ovat saaneet Vastaamolta GDPR:n mukaisen tiedotteen asiasta. Asiakkaille tiedottamista lykättiin käynnissä olevan poliisitutkinnan vuoksi.

Tietomurron tehneen rikollisryhmän edustaja on kertonut murrosta Tor-verkossa ja sen jälkeen media on ollut yhteydessä häneen. Nimellä ransom_man esiintynyt taho on kertonut Vastaamon potilastietojärjestelmän tietoturvan olleen luokattoman huono. Vahvistamattomien tietojen mukaan osa asiakastiedoista oli palvelimella, jossa oli käytetty järjestelmän oletuskäyttäjätunnusta ja salasanaa. Näin ollen tuntemattomalla tavalla Vastaamon verkkoon päässeen murtautujan oli helppo päästä käsiksi asiakastietohin vuoteen 2018 asti. Tietomurtajat ovat kertoneet kopioineensa koko Vastaamon asiakastietokannan ja pyytävät sen tietojen julkaisematta jättämisestä 40 bitcoinin eli noin € 450 000 lunnaita. He ovat myös julkaisseet kolmena perättäisenä vuorokautena sadan satunnaisen asiakkaan tiedot Tor-verkossa. Miksi näin tapahtui? Tuntematta tarkemmin tietomurron yksityiskohtia voimme esittää vain arvailuja. Jos ransom_manin antamat tiedot pitävät paikkaansa, saattaa suurin yksittäinen ongelma olla yrityksen tietoturvakulttuurin puute. Kaikkien yrityksessä ei tarvitse olla tietoturvaeksperttejä, mutta tietoturvasta vastaavien tahojen täytyy olla. Järjestelmät on suunniteltava niin, että ainakin kaikkein tärkeimmät tiedot on turvallisesti talletettu salattuna ja että niihin pääse käsiksi vain riittävän tunnistautumisen kautta, esimerkiksi käyttäen 2-vaiheista autentikointia. Tietoturvasta vastaavilla pitää olla selkeä käsitys siitä mitkä ovat tällä hetkellä vakavimmat uhkat yritykselle. Yrityksen verkon tietoturvaa kannattaa arvioida MITRE ATT&CK viitekehystä vasten ja pohtia sen pohjalta ovatko käytetyt ratkaisut riittävän vahvoja torjumaan ajateltavissa olevaa uhkaa. Huomaako kukaan yrityksen verkkoon päässyt hyökkääjä ennen kuin tilanne on todella huono? Näiden asioiden hallitseminen edellyttää rahaa ja resursseja. Järjestelmien valvominen itse 24x365 ei ole taloudellisesti järkevää kuin erittäin suurille yrityksille ja tiedustelutiedot uhkatilanteesta pitää joka tapauksessa ostaa muilta. Usein helpompi ja kustannustehokkaampi ratkaisu onkin ostaa nämä kaikki palveluna alan ammattilaisilta. |

RSS Feed

RSS Feed