|

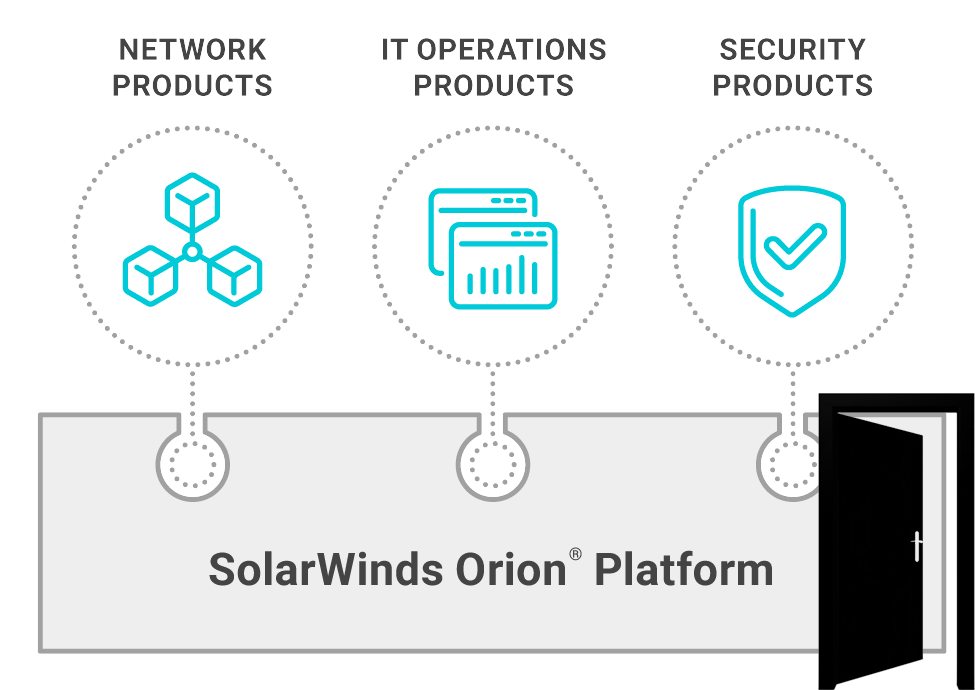

Aikaisemmin mainittu FireEyehin kohdistunut murto on osoittautunut vain pieneksi osaksi globaalia kampanjaa Tietoturvayhtiö FireEyehin kohdistuneet tietomurron yksityiskohdat ovat tarkentuneet. Yhtiöön murtauduttiin SolarWinds yhtiön Orion ohjelmiston kautta. Murtautujat olivat lisänneet Orioniin takaoven, jota FireEye kutsuu nimellä SUNBURST ja muutettu ohjelmisto jaeltiin asiakkaille normaalin päivityskanavan kautta. SolarWinds yhtiön Orion on isoissa organisaatioissa käytetty verkonhallintaohjelmisto. Yhdysvaltojen valtiollisista laitoksista sitä käyttävät muun muassa:

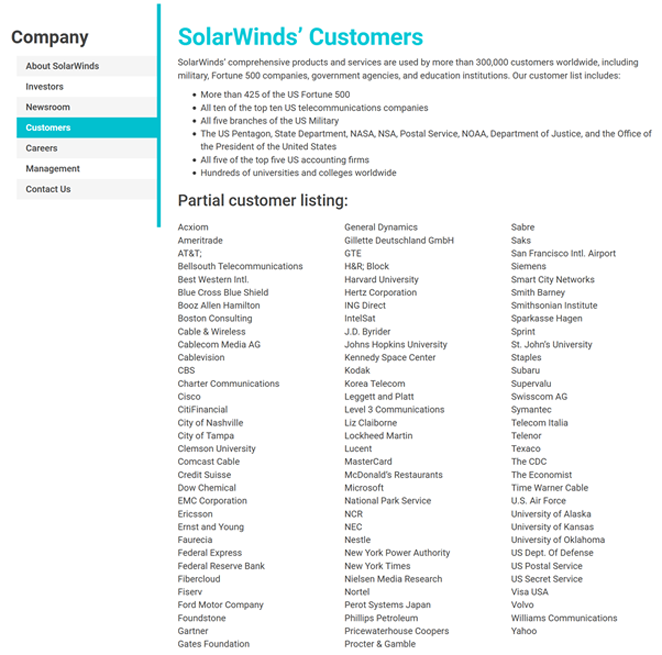

Solarwindsin yritys- / yhteisöasiakkaita ovat mm: Edellä mainittujen lisäksi Orionia käyttää esimerkiksi Dominion software, jonka äänestysjärjestelmät olivat laajasti käytössä USA:n presidentinvaaleissa.

FireEyen mukaan heidän toistaiseksi nimellä UNC2452 kutsumansa ryhmä on hyökännyt globaalisti valtiollisiin ja yksityisiin organisaatioihin. Lähdelistasta löytyvä linkki kuvaa SUNBURSTin toimintaa ja sisältää ohjeita sen havaitsemiseksi sekä torjumiseksi. Hyökkääjillä oli siis avoimet ovet satoihin organisaatioihin ja puoli vuotta aikaa toimia murretuissa järjestelmissä ennen kuin hyökkäys huomattiin. Heillä oli siis hyvin aikaa hakea haluamansa ja mahdollisuus esimerkiksi vaikuttaa USA:n presidentin vaalin tuloksiin näin halutessaan. On kuitenkin muistettava, että vaikka takaoven asentaminen saatiin automatisoitua, niin varsinainen kohdejärjestelmissä liikkuminen, tarvittavien käyttöoikeuksien hankkiminen ja tiedon etsintä on käytännössä käsityötä. Tämä rajoittaa rinnakkaista toimintaa, joten toistaiseksi voimme vain arvailla kuinka suuri on oikeasti varastetun tiedon määrä. Tämä saattaa hyvinkin olla maailman suurin tietomurto. Lähteet:

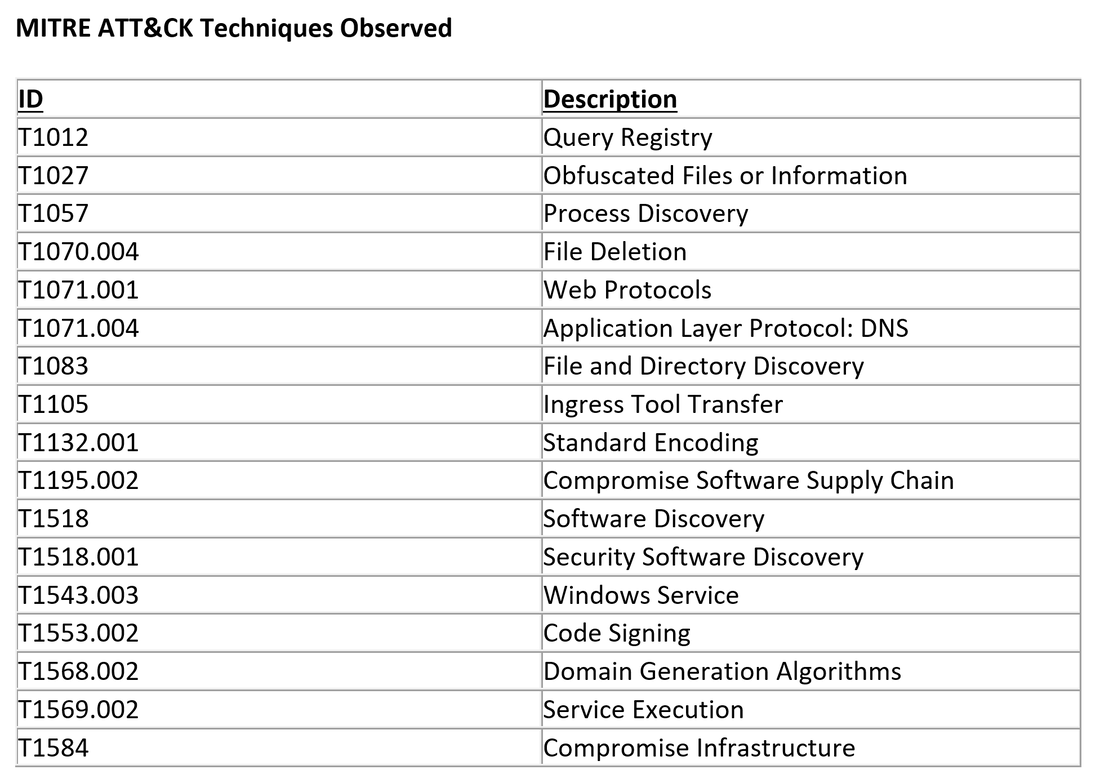

Mitä hyökkäyksen torjumiseksi olisi voitu tehdä? Orion ohjelmiston käyttäjät luottivat SolarWindsin turvajärjestelyihin ja siihen että heidän käyttämänsä ohjelma on turvallinen. Heidän näkökulmastaan Orionin takaovellisen version asentuminen oli järjestelmäpäivitys siinä missä muutkin, tätä siis ei ollut mahdollista torjua edes teoriassa. Järjestelmään pääsyn jälkeen murtautujat toimivat erittäin varovasti ja poistivat tekemänsä järjestelmämuutokset sekä työkalut käytön jälkeen. Heidän menetelmänsä kuitenkin jättivät jonkin verran jälkiä, jotka olisivat olleet havaittavissa, jos etukäteen olisi tiedetty mitä etsiä. Kampanja oli poikkeuksellinen, koska luotetun ohjelmistotoimittajan jakelutien hyödyntäminen antoi hyökkääjälle pääsyn satoihin kohteisiin kerralla. Tavallinen kohde kerrallaan etenevä tietomurtaja jää kiinni ennemmin tai myöhemmin ja hänen käyttämänsä menetelmien jäljet saadaan osaksi havainnointijärjestelmää, joten kampanjan jatkaminen samoilla menetelmillä vaikeutuu merkittävästi. FireEye listaa blogipäivityksessään murron aikana käytettyjä tekniikoita MITRE ATT&CK viitekehyksessä. Tarkkailemalla näitä tapahtumia tietojärjestelmässä olisi käynnissä oleva tietomurto saatettu havaita aikaisemmin: Comments are closed.

|

RSS Feed

RSS Feed