|

Brasilialaisen lentokonevalmistajan Embraerin tietoja julkaistiin lauantaina 5.12. tor-verkossa.

RansomExx kiristyshaittaohjelmaryhmä oli varastanut yrityksen tietoja aiemmin viime kuussa ja päätti julkaista niitä Tor verkossa vauhdittaakseen lunnasvaatimuksiaan. Pörssilistattu Embraer julkaisi asiasta virallisen tiedotteen 30.11.: https://www.prnewswire.com/news-releases/embraer-sa-material-fact-301182014.html Tiedotteessa kerrotaan, että he huomasivat murron 25.11. ja edelleen, että vain yksi palvelin(?) joutui iskun kohteeksi. Embraer on käynnistänyt tietomurtoa koskevat tutkimukset, sekä ryhtynyt ennaltaehkäiseviin toimenpiteisiin uusien tapauksien välttämiseksi. Yhtiön toiminta jatkuu varajärjestelmien avulla, eikä tapauksella ole merkittävää vaikutusta sen toimintoihin. Sama rikollisryhmittymä on viime kuussa iskenyt muun muassa Brasilian korkeimman oikeuden tietojärjestelmiin: https://www.bleepingcomputer.com/news/security/brazils-court-system-under-massive-ransomexx-ransomware-attack/ Mitä tapauksesta voi oppia? Verkon resurssien segmentointi kannattaa. Murtautujat olivat saaneet riittävät oikeudet yhden järjestelmän salaamiseen ja jos samassa verkossa olisi ollut enemmän samoilla oikeuksilla ylläpidettäviä palvelimia, olisivat he todennäköisesti saaneet salattua nekin. Nyt vahinko jäi suhteellisen pieneksi, toisin kuin useissa aiemmissa viime kuukausien kiristyhaittaohjelmahyökkäyksissä. Hyökkääjän päästyä sisään yrityksen verkkoon aikaa vastatoimiin on hyvin vähän. Nopeimmat kiristyshaittaohjelmaryhmät ovat saaneet kohdejärjestelmät salattua jo parin vuorokauden kuluttua murtautumisesta, mutta keskimääräinen aika hyökkäyksen loppuun saattamiseen on vain luokkaa seitsemän vuorokautta. On siis olennaista, että yrityksen verkon liikennettä ja laitteita tarkkaillaan reaaliaikaisesti ja että syntyvästä informaatiomassasta pystytään erottamaan käynnissä olevan tietomurron aiheuttamat anomaliat. Jos tässä ei onnistuta, niin tyypillisesti ensimmäinen havainto on kiristyshaittaohjelman näyttämä inforuutu. Kannattaa varmistaa, että yrityksen päätelaitteiden suojaus on kunnossa ja että järjestelmistä saatavaa dataa tarkastellaan ajantasaisilla ja oikeilla säännöillä. Lähde: Tuoreimmat tietoturvauutiset Q2 - 419 uutta kyberuhkaa minuutissa, Ruyk hyökkäysaalto jatkuu11/11/2020

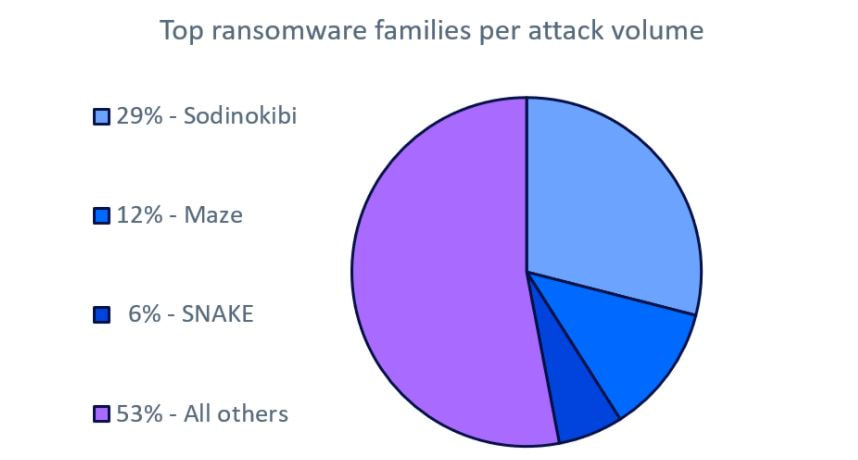

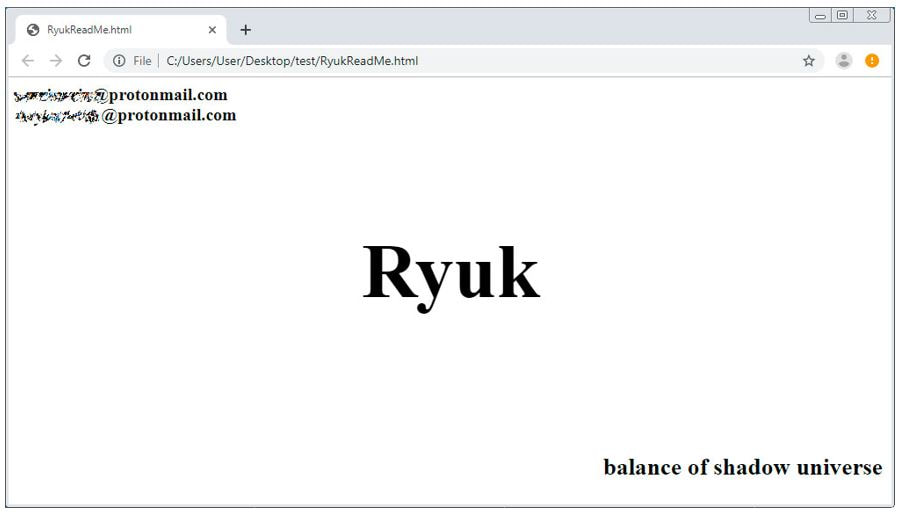

Tietoturvayhtiö McAfeen keräämien lokitietojen vuoden toisella neljänneksellä havaittiin 419 uutta kyberuhkaa minuutissa. Uusien haittaohjelmien määrä kasvoi 11,5 % edelliseen kvartaaliin verrattuna. Muita huomionarvoisia havaintoja olivat COVID-19 teemaisten haittaohjelmien 605 % kasvu ja lisääntynyt Office liitetiedostojen käyttö haittaohjelmien levittämiseen. Kiristyshaittaohjelmahyökkäykset ovat kaksinkertaistuneet USAssa Q3:n aikana. Sodinokibi ja Maze ovat yleisimmät havaitut, kattaen yhteensä noin 41 % kaikista hyökkäyksistä. Nopeinta kasvu on kuitenkin ollut Ruyk-havainnoissa. Useita ilmeisen onnistuneita Ruyk-kiristyshaittaohjelmaiskuja tehnyt venäjänkielinen rikollisryhmä on kertonut saaneensa suurimmasta iskustaan 34 miljoonaa US dollaria. Tietoturvayhtiö Check Pointin mukaan kyseinen ryhmä on kolmannen kvartaalin aikana hyökännyt noin kahteenkymmeneen suurehkoon organisaatioon joka viikko. Näistä iskuyrityksistä tekee erittäin vaarallisen se, että ne ovat kohdennettuja ja Ruyk -operaattorit ovat erittäin taitavia etenemään kohteena olevan organisaation verkossa sinne päästyään. Eletään aikaa, jolloin organisaation kyberpuolustuksessa täytyy olla enemmän syvyyttä kuin yksi kerros. Jos (ja kun) hyökkääjä pääsee järjestelmiisi edistyneellä täsmäkalastelukampanjalla, niin huomataanko hyökkääjän eteneminen järjestelmissä ja saadaanko se eristettyä ennen kuin kaikki verkossa olevat laitteet on salattu?

Tähänkin on olemassa ratkaisu. Esimerkiksi NCC Group PLC:n Managed Detection and Response -ratkaisun palvelulupaus on, että jokaiseen todelliseen havaintoon reagoidaan 15 minuutin kuluessa ja asiakkaalle kerrotaan välittömästi, kuinka pitää toimia. Lähteet:

Yhdysvaltalaisten turvallisuusviranomaisten mukaan rikollisjärjestöt pyrkivät kiristämään lunnaita ja lamauttamaan terveydenhoidon mahdollisimman monessa amerikkalaisessa terveydenhuolto-organisaatiossa käyttäen erityisesti TrickBot ja Ryuk haittaohjelmia. Eräskin ryhmittymä kehuu hyökänneensä yli 400 sairaalaan ja saaneen lunnaita jo yli 30 terveydenhuollon organisaatiolta.

FireEye tietoturvayrityksen mukaan tyypillinen hyökkäys alkaa aidoksi yrityspostiksi naamioidulla sähköpostilla, jossa on usein vastaanottajan tai terveydenhuollon organisaation nimi joko aihekentässä tai itse tekstissä. Sähköpostin liitteenä on linkki Google PDF dokumenttiin, joka sitten sisältää haittaohjelman. Usean tietoturvayrityksen edustajat sanovat, että tämä on suurin kiristyshaittaohjelmahyökkäys, jonka he ovat ikinä nähneet. Hyökkäys näyttäisi olevan pääosin Itäeurooppalaisen rikollisryhmän tekemä. Koskahan nämä tai näiden ihailijat ehtivät hyökkäämään voimalla täällä meillä? Taitaa olla aika printata potilaskertomukset, sulkea koneet ja kaivaa reseptivihot esille, jos tietoturva-asiat eivät ole kunnossa!! Lähteet:

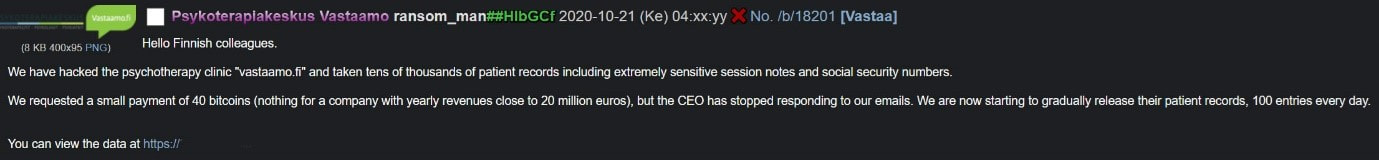

Tietomurtaja varasti Psykoterapiakeskus Vastaamo Oy:n potilastiedot joitakin viikkoja sitten. Varkaus koskee vähintään tuhansia asiakkaita ja he ovat saaneet Vastaamolta GDPR:n mukaisen tiedotteen asiasta. Asiakkaille tiedottamista lykättiin käynnissä olevan poliisitutkinnan vuoksi.

Tietomurron tehneen rikollisryhmän edustaja on kertonut murrosta Tor-verkossa ja sen jälkeen media on ollut yhteydessä häneen. Nimellä ransom_man esiintynyt taho on kertonut Vastaamon potilastietojärjestelmän tietoturvan olleen luokattoman huono. Vahvistamattomien tietojen mukaan osa asiakastiedoista oli palvelimella, jossa oli käytetty järjestelmän oletuskäyttäjätunnusta ja salasanaa. Näin ollen tuntemattomalla tavalla Vastaamon verkkoon päässeen murtautujan oli helppo päästä käsiksi asiakastietohin vuoteen 2018 asti. Tietomurtajat ovat kertoneet kopioineensa koko Vastaamon asiakastietokannan ja pyytävät sen tietojen julkaisematta jättämisestä 40 bitcoinin eli noin € 450 000 lunnaita. He ovat myös julkaisseet kolmena perättäisenä vuorokautena sadan satunnaisen asiakkaan tiedot Tor-verkossa. Miksi näin tapahtui? Tuntematta tarkemmin tietomurron yksityiskohtia voimme esittää vain arvailuja. Jos ransom_manin antamat tiedot pitävät paikkaansa, saattaa suurin yksittäinen ongelma olla yrityksen tietoturvakulttuurin puute. Kaikkien yrityksessä ei tarvitse olla tietoturvaeksperttejä, mutta tietoturvasta vastaavien tahojen täytyy olla. Järjestelmät on suunniteltava niin, että ainakin kaikkein tärkeimmät tiedot on turvallisesti talletettu salattuna ja että niihin pääse käsiksi vain riittävän tunnistautumisen kautta, esimerkiksi käyttäen 2-vaiheista autentikointia. Tietoturvasta vastaavilla pitää olla selkeä käsitys siitä mitkä ovat tällä hetkellä vakavimmat uhkat yritykselle. Yrityksen verkon tietoturvaa kannattaa arvioida MITRE ATT&CK viitekehystä vasten ja pohtia sen pohjalta ovatko käytetyt ratkaisut riittävän vahvoja torjumaan ajateltavissa olevaa uhkaa. Huomaako kukaan yrityksen verkkoon päässyt hyökkääjä ennen kuin tilanne on todella huono? Näiden asioiden hallitseminen edellyttää rahaa ja resursseja. Järjestelmien valvominen itse 24x365 ei ole taloudellisesti järkevää kuin erittäin suurille yrityksille ja tiedustelutiedot uhkatilanteesta pitää joka tapauksessa ostaa muilta. Usein helpompi ja kustannustehokkaampi ratkaisu onkin ostaa nämä kaikki palveluna alan ammattilaisilta. Universal Health Services (Fortune 500 listattu) terveydenhoito- ja sairaalapalveluita tuottava yritys joutui sulkemaan järjestelmänsä 27.9. jouduttuaan kiristyshaittaohjelman uhriksi. UHS työllistää yli 90 000 ja toimii yli neljässä sadassa toimipaikassa USAssa ja Iso-Britanniassa.

UHSin työntekijän kertoman mukaan järjestelmiin hyökättiin yön aikana ja kaikki tietojärjestelmät olivat saavuttamattomissa useita vuorokausia. Hyökkäyksessä käytettiin ryuk-kiristyshaittaohjelmaa. Yritys ei ole virallisesti kertonut yksityiskohtia hyökkäyksestä, mutta on myöntänyt, että heidän it-järjestelmissään oli ongelma: https://ir.uhsinc.com/news-releases/news-release-details/universal-health-services-inc-reports-information-technology Advanced Intelligence LLC:n Vitali Kremezin mukaan UHS on ollut Trickbot ja Emotet -troijalaisten kohteena syyskuussa. Tästä voidaan arvata, että hyökkäys on aloitettu lähettämällä Emotet- troijalainen sähköpostitse UHS:n työntekijälle. Vastaanottajan avattua sähköpostin liitteen Emotet asentaa TrickBotin joka puolestaan avaa etäyhteyden uhrin koneesta Ryuk-kiristyshaittaohjelman operaattorille. 5.10. UHS antoi lausunnon, jonka mukaan he ovat edistyneet merkittävästi järjestelmien toiminnan palauttamisessa ja suurin osa toimipisteistä saadaan palautettua verkkoon päivän loppuun mennessä. Lausunnon mukaan hyökkäys ei suoranaisesti vaikuttanut potilastietojärjestelmään mutta UHS:n tietojärjestelmät olivat siis ainakin osittain pois käytöstä kokonaisen viikon: https://www.uhsinc.com/statement-from-universal-health-services/. Lähde: Tämän tyyppisiltä hyökkäyksiltä suojautuminen on vaikeaa, koska lähtökohtaisesti työntekijöiden toimenkuvaan kuuluu avata sähköposteja ja reagoida niihin. Lisäksi sähköpostin mukana lähetetty liitetiedosto on todennäköisesti testattu yleisimpiä virustorjuntaohjelmistoja vastaan niin, että se ei aiheuta välitöntä hälytystä vastaanottajan koneella. Geneerisemmin näitä haittaohjelmia vastaan voidaan suojautua etsimällä yrityksen verkkoliikenteestä näille haittaohjelmaperheille tyypillistä liikennettä ja sulkemalla sitä lähettävä laite pois verkosta. |

RSS Feed

RSS Feed