|

Suuri osa PK-yrityksistä hallinnoi yrityksen nimissä olevia sometilejä, joita käytetään mm. yritysmarkkinointiin ja asiakaspalveluun. Yritysten sometilejä kaapataan yleensä kolmesta syystä:

- Yritykseltä yritetään kiristää lunnasmaksu sometilin palauttamisesta. - Yrityksen tiliä käytetään johonkin laajempaan petoksen yritykseen, kun päästään esiintymään luotettuna yritystahona. - Halutaan vahingoittaa yrityksen mainetta parjauksen tai ihan vaan huvin vuoksi. Tässä artikkelissa NCC Group esittelee keinoja, joilla kaappaaja voi napata sometilisi haltuunsa ja myös keinoja, joilla suojautua kaappaukselta: https://newsroom.nccgroup.com/blog_posts/advice-the-risk-of-malicious-social-media-account-takeovers-95810. Uusi kiristyshaittaohjelma iskee yrityksiin – salaa kaikki tiedostot ja varastaa yrityssalaisuudet5/8/2020

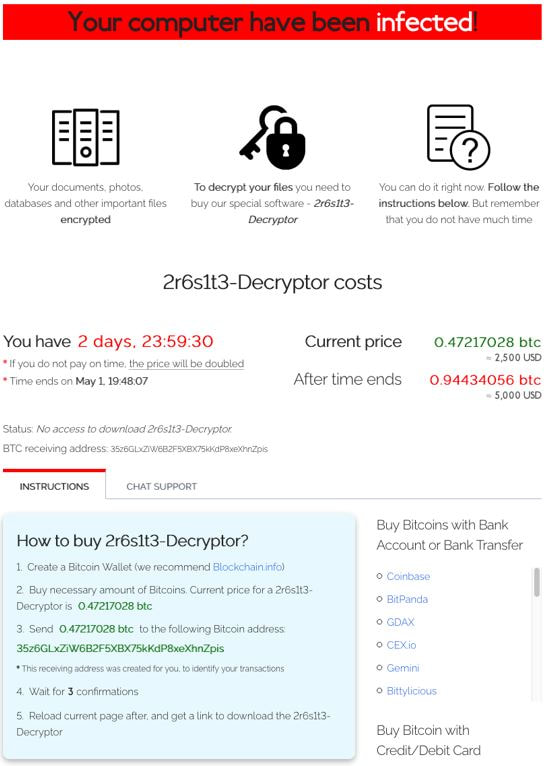

Kuvan lähde: https://blog.talosintelligence.com/2019/04/sodinokibi-ransomware-exploits-weblogic.html Ilta-Sanomat kirjoittaa 7.5.2020: ”Erityisen vaarallinen kiristyshaittaohjelma piinaa suomalaisyritystä –Se aiheuttaa valtavaa tuhoa”

Tämän kiristyshaittaohjelman tarttumisen käynnistävä osuus on erilainen jokaiselle vastaanottajalle (kuten kaikissa varteenotettavissa haittaohjelmissa) ja tämän takia se läpäisee useimmat perinteiset virustorjuntaohjelmat. Päästyään koneeseen se salaa kaikki käyttäjän tiedostot vahvalla salauksella, poistaa Windowsin palautuspisteet ja yrittää poistaa myös mahdolliset varmuuskopiot. Prosessin valmistuttua se kertoo tästä käyttäjälle ja antaa ohjeet purkamiseen tarvittavan salausavaimen ostamiseen tor-verkosta Bitcoineilla. Salauksen purkaminen ilman avainta ei ole realistisesti mahdollista. Haittaohjelma osaa myös tehdä kopion kaikista tiedostoista ja ladata ne haluttuun paikkaan. Tällä tavoin rikolliset voivat myös uhata julkaista saamiaan yrityksen salaisia tietoja tai myydä niitä kilpailijayrityksille, jos lunnaita ei makseta. Kuinka suojautua kiristyshaittaohjelmilta?

Kouluta käyttäjiä:

Kiitos kun pidätte meistä kaikista huolta!

Sairaaloilla ympäri maailmaa on tarpeeksi huolta taistelussa SARS-CoV-2 virusta ja sen aiheuttamaa epidemiaa vastaan, jotta henkilökunnan tarvitsisi murehtia vielä kyberrikollisten mahdollisuuksista käyttää tilannetta hyväkseen. Kiitoksen osoituksena tekemästänne työstä ja auttaakseen osaltaan terveydenhuoltoa ympäri maailman sekä tehdäkseen missionsa mukaan yhteiskuntaa turvallisemmaksi NCC Group ja sen kyberturvallisuuden ja riskinhallinnan maailmanlaajuiset asiantuntijat tarjoavat uusinta kohdistetun ransomware -kyberuhkan raporttia terveydenhuolto-sektorille muutaman seuraavan kuukauden ajan täysin veloituksetta. Raportissa on 13 sivua, tarkemmat tiedot sisällöstä löytyvät alla olevasta lehdistötiedote-linkistä. Sairaalat voivat käyttää näitä tietoja havaitsemaan kyberrikolliset varhaisessa vaiheessa ja ryhtymään korjaaviin toimenpiteisiin parantaakseen vastustuskykyään kyberrikollisuutta vastaan. Tämän raportin ja sen päivitysten lisäksi NCC Group on koonnut uhka-analyytikkonsa, vaaratapahtumiin vastaavat ja tietoverkkojen kestävyyden parantamisen asiantuntijat vastaamaan sekä yleisiin että kiireellisiin kysymyksiin, joita raportin sisällöstä saattaa syntyä. Olemme lähettäneet tarjouksen suoraan Suomen kaikkiin terveydenhoitopiireihin ja jotkut niistä ovat jo tarttuneet tarjoukseen. Jos haluat raportin, laita vapaamuotoinen sähköposti osoitteeseen [email protected].

NCC Group PLC tarjoaa yrityksen tietoturvan ulkoistettuna palveluna joko kokonaan tai osittain asiakkaan tarpeen mukaan. Pienen ja keskisuuren yrityksen perinteinen tietoturvaratkaisu, palomuuri ja virustorjuntaohjelmisto, ei enää riitä yritysverkon turvaamiseen teknisesti taitavampia hyökkäyksiä vastaan.

Ensin hyökkääjä tunkeutuu yrityksen verkkoon esimerkiksi sähköpostikalastelun, liitetiedostoon piilotetun vakoiluohjelman tai käyttäjän netistä lataaman tiedoston avulla. Tavallisesti ajan tasalla oleva virustorjuntaohjelmisto tunnistaa hyökkäyksessä käytetyn ohjelman ”sormenjäljen” joko levyllä tai muistissa ja estää sen suorittamisen. Edistyneimmät hyökkäykset tehdään ohjelmalla, joka on räätälöity juuri kyseiseen kohteeseen ja tällöin perinteiset virustorjuntaohjelmistot eivät sitä tunnista. Mitä todennäköisimmin hyökkääjä on itse ennen käyttöä testannut ja varmistanut että hänen ohjelmaansa ei havaita. Näitä vastaan voidaan puolustautua ns. toisen sukupolven tietoturvaohjelmistoilla, jotka perinteisen toimintamallin lisäksi valvovat kohteesta lähtevää verkkoliikennettä ja siellä käynnistettäviä prosesseja. Tilannetta voidaan edelleen parantaa valvomalla sisäverkosta lähtevää liikennettä ja tunnistamalla sieltä anomalioita, sekä suoranaisia tunnetuille verkkohyökkäyksen ohjauspalvelimille avattuja yhteyksiä. FireEyen tutkimuksen mukaan yleistyvät ransomware hyökkäykset tehdään nykyään ajoitettuna ja jopa siten että 76% varsinaisista hyökkäyksistä tehdään työajan ulkopuolella, vähintään 3 vuorokauden kuluttua verkkoon tunkeutumisesta. Tästä syystä on tärkeää, että yrityksen verkosta lähtevää liikennettä tarkkaillaan jatkuvasti ja että on olemassa taho, joka analysoi tilanteen ja käynnistää tarvittavat toimenpiteet 24/7. |

RSS Feed

RSS Feed