|

Suuri osa PK-yrityksistä hallinnoi yrityksen nimissä olevia sometilejä, joita käytetään mm. yritysmarkkinointiin ja asiakaspalveluun. Yritysten sometilejä kaapataan yleensä kolmesta syystä:

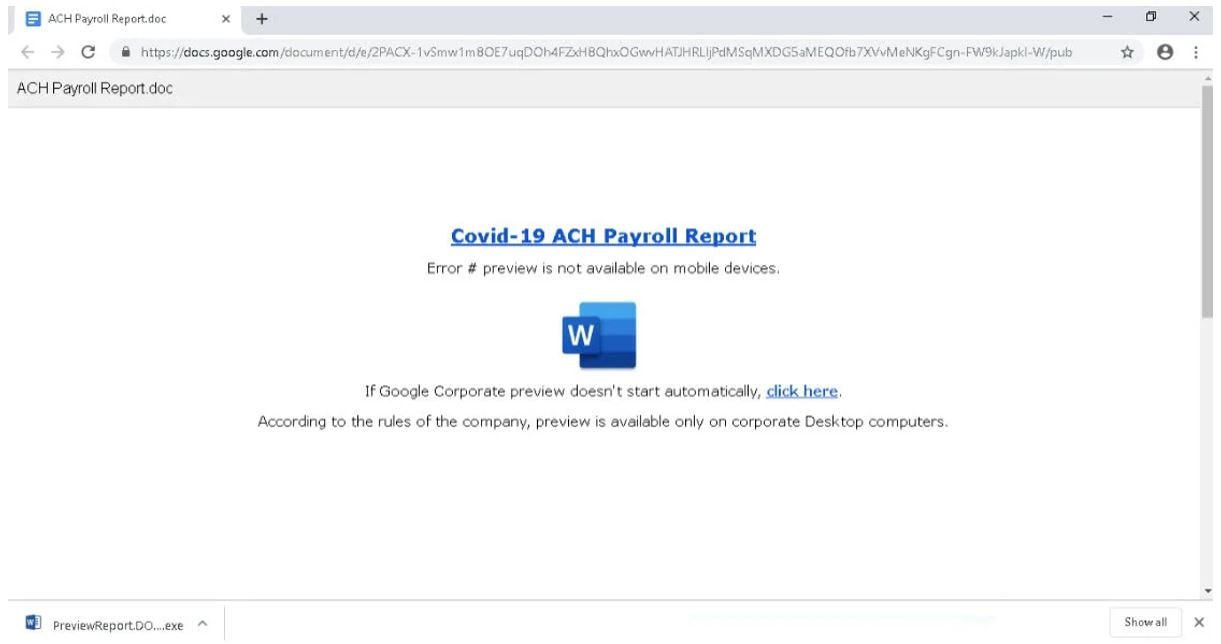

- Yritykseltä yritetään kiristää lunnasmaksu sometilin palauttamisesta. - Yrityksen tiliä käytetään johonkin laajempaan petoksen yritykseen, kun päästään esiintymään luotettuna yritystahona. - Halutaan vahingoittaa yrityksen mainetta parjauksen tai ihan vaan huvin vuoksi. Tässä artikkelissa NCC Group esittelee keinoja, joilla kaappaaja voi napata sometilisi haltuunsa ja myös keinoja, joilla suojautua kaappaukselta: https://newsroom.nccgroup.com/blog_posts/advice-the-risk-of-malicious-social-media-account-takeovers-95810. Yrityskäyttäjiin kohdistettu kalastelukampanja asentaa käyttäjän laitteeseen haittaohjelman, joka mahdollistaa komentojen suorittamisen ja jatkohyökkäyksen yrityksen verkkoon. Käyttäjä saa kalastelusähköpostin, joka on otsikoitu asiakaspalautteeksi, palkkaraportiksi tai listaksi päättyneistä työsuhteista. Sähköposti ei sisällä liitettä vaan linkin Google Docs palveluun.

Linkki johtaa sivulle, jossa kerrotaan, että jos dokumentin katselu ei onnistu automaattisesti niin klikkaa tästä. Linkin klikkaaminen käynnistää tiedoston lataamisen käyttäjän koneelle ja koska Windows oletusarvoisesti piilottaa tiedostojen nimien päätteet, ei käyttäjä huomaa lataavansa suoritettavaa tiedostoa. Kun tiedosto käynnistetään, se ottaa yhteyttä komentopalvelimeen ja tarkastaa onko siellä tehtäviä tälle haltuun otetulle laitteelle. Saatuaan haittaohjelman ladattua se lisätään suoraan osaksi Windowsin käyttöjärjestelmärutiinia tiedostoon svchost.exe. Lisäksi ohjelma lisää käyttäjän sisäänkirjautumiseen ajastetun tehtävän, joka tarkistaa onko haittaohjelma jo ladattu ja onko siitä päivitettyä versiota saatavilla. Käyttäjän kone jää siis avoimeksi hyväksikäyttäjälle, kunnes haittaohjelma ja sen tekemät muutokset on poistettu. Jos virustorjuntaohjelma ei alun perin estä käyttäjää suorittamasta .doc.exe tai .pdf.exe päätteisiä tiedostoja on tilanne hankala, haittaohjelman latausosuus tekee muutokset svchost.exeen vaikeasti havaittavalla tavalla ja kyseinen prosessi on joka tapauksessa jatkuvasti suorituksessa yhtenä tai useampana instanssina, joten sekään ei herätä huomiota. Muistakaa kouluttaa käyttäjiänne sähköpostikalastelun vaaroista ja huolehtia siitä, että yrityksenne tietoturva on riittävällä tasolla! Lähteet: Päätelaitteiden suojauksen ja mobiilikäyttöjärjestelmien yleistyminen vaikeuttavat oikeudettoman koodin suorittamista yrityskäyttäjien laitteissa. Käyttöoikeustietojen kaappauskampanjat tarjoavat vaihtoehtoisen mahdollisuuden hyödyntää etätyöskentelyratkaisuja kuten VPN:t tai Desktop Gateways, pääsyyn kohdeverkkoon legitiimin väylän kautta.

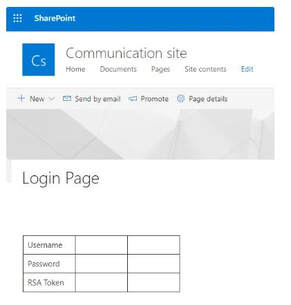

Käyttöoikeustietojen kaappauskampanja alkaa tyypillisesti vakuuttavalla sähköpostilla tai tekstiviestillä, joka sisältää linkin verkkosivulle, joka rohkaisee käyttäjää antamaan käyttäjänimen, salasanan ja muuta hyödyllistä tietoa, esimerkiksi kaksivaiheiden todennuksen tunnuksen arvon. Kun rakennetaan käyttöoikeustietojen kalastelukampanjaa, menestys riippuu kyvystä läpäistä sekä tekniset kontrollit että käyttäjän kyvyt havaita väärennös. Tämä vaatii yleensä: • Voimassa olevan SSL-varmenteen • Luokitellun verkkotunnuksen • Luotettavan URL-osoitteen • Uskottavaa sisältöä • Asianmukaisesti päätetyn käyttäjäpolun • Paikan käyttöoikeustietojen sieppaamiseen ja käsittelemiseen Pelkästään uuden verkkotunnuksen rekisteröiminen ja siihen linkin lähettäminen sähköpostilla johtaa todennäköisesti epäonnistuneeseen tietojenkalastelukampanjaan. Vaikka sähköposti saavuttaisi kohdekäyttäjän, hyvin konfiguroitu yritysvälityspalvelin todennäköisesti estää liikenteen vasta rekisteröityneeseen verkkotunnukseen, koska siltä puuttuu luokittelu. Pilvipohjaiset sovelluspaketit, kuten Office365, tarjoavat mahdollisuuden julkaista sisältöä luotetulla verkkotunnuksella. Tässä NCC Group:in blogissa käydään läpi, kuinka luotettavaa Microsoftin pilvi-infrastruktuuria voidaan käyttää käyttöoikeustietojen kaappauskampanjan järjestämiseen: https://research.nccgroup.com/2020/05/14/using-sharepoint-as-a-phishing-platform/. 2019 vuosikirjassaan Suojelupoliisi kertoo Suomalaisiin organisaatioihin kohdistuvasta kybervakoilusta. Heidän havaintonsa ovat hyvin samankaltaisia kuin kansainvälisten kyberrikollisuusselvitysten havainnot edistyneestä tietojärjestelmiin tunkeutumisesta. Molempien mukaan ensimmäinen askel tietojärjestelmään tunkeutumisessa on yleensä personoitu ja kohdennuttu kalastelusähköposti tai nykyään myös muun viestijärjestelmän viesti. Näitä vastaan puolustautuminen on lähtökohtaisesti vaikeaa, koska vastaanottajan toimenkuvaan yleensä kuuluu avata saamansa viestit ja reagoida niihin. Hyökkäysvektorin sisältävä viesti voi olla mahdoton erottaa ja tunkeutumisen edetessä se saattaa jopa tulla oman organisaation sisältä. Supon kuvailemien keinojen lisäksi organisaation kannattaa varmistua siitä, että käytössä oleva tietoturvaohjelmisto havaitsee esimerkiksi sähköpostin liitteen avaamisesta tai web linkin klikkaamisesta käynnistyneen uuden ja ennalta tuntemattoman prosessin, sekä tehdä tarvittavat varotoimet tämän jälkeen. Vaikka kalasteluhyökkäys onnistuisi ja käyttäjä asentaisi päätelaitteelleen hyökkääjän ohjelman on hyökkäys vielä mahdollista tunnistaa seuraamalla verkkoliikennettä, sisäänkirjautumisia ja tunnistamalla sieltä anomalioita ajan, osoitteen ja liikennetyyppien suhteen. Järjestelmien lokien keskitetty seuranta ja poikkeamien raportointi on tärkeää. Jos organisaatiosi tietoturvajärjestelmä ei havaitse tunkeutumista välittömästi on todennäköistä, että tunkeutuja saa toimia suhteellisen rauhassa. Keskimääräinen tietomurron havaitsemiseen kuluva aika on tällöin >200 päivää ja murtautujalla on hyvin aikaa päästä tavoitteeseensa. Lähde:

NCC Group PLC tarjoaa yrityksen tietoturvan ulkoistettuna palveluna joko kokonaan tai osittain asiakkaan tarpeen mukaan. Jos et ole niin tässä on muutama asia jotka saattavat saada sinut miettimään asiaa:

https://www.netect.fi/palvelut.html |

RSS Feed

RSS Feed