|

Tietoturvayhtiö FireEye on ilmoittanut, että osaamiselta ja kyvyiltään valtiollisen toimijan tasoinen murtautuja on päässyt heidän järjestelmiinsä.

Yhtiö julkaisi tiedotteen murrosta 8.12. Tiedotteessa FireEyen toimitusjohtaja Kevin Mandia kertoo, että murtautujat olivat räätälöineet huippuluokan murtautumistekniikoistaan erityisesti FireEyen järjestelmiä vastaan suunnatun hyökkäyksen. He toteuttivat murron pystyen kiertämään vastatoimet ja välttämään jälkien jättämisen järjestelmiin. Murtautujat käyttävät tietoturva-alalla aikaisemmin tuntematonta murtautumistekniikkojen yhdistelmää. Murtautujat onnistuivat saamaan yrityksen Red Teamien käyttämät ohjelmat. Näitä ohjelmia käytetään asiakkaan turvallisuuden analysointiin rikollisten toimintaa matkimalla, eli on siis mahdollista, että tulemme tulevaisuudessa näkemään tietomurtoja, joissa hyödynnetään FireEyeltä varastettuja ohjelmistoja. Tämän vuoksi FireEye onkin julkaissut kuvauksen vastatoimenpiteistä varastettujen ohjelmien varalta:

FBI ja FireEye tutkivat asiaa edelleen. Lähteet:

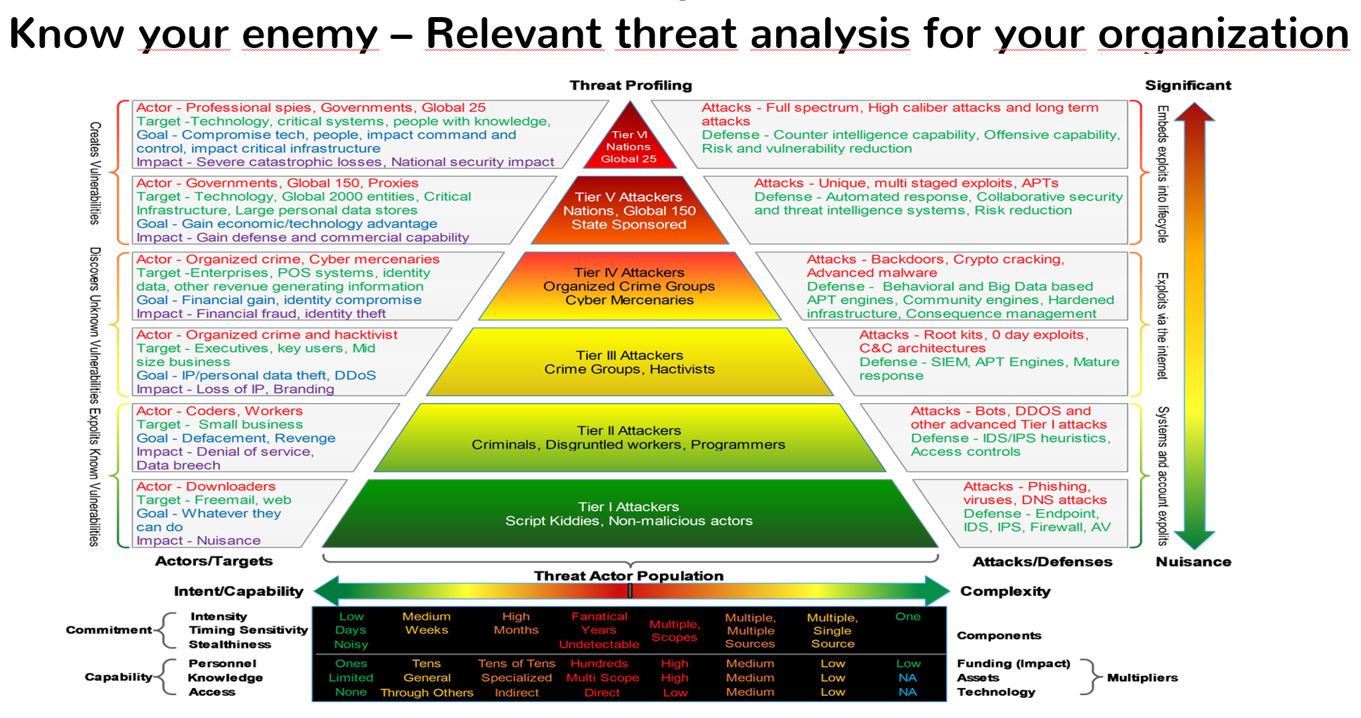

Ei ole olemassa täydellistä tietoturvaa. Jos murtautujilla on käytössään lähes rajattomat resurssit ja riittävästi aikaa, niin he todennäköisesti pääsevät päämääräänsä. Yleensä on kuitenkin mahdollista tehdä järjestelmästä riittävän turvallinen kaikkein todennäköisintä tunkeutujaa silmällä pitäen. Kannattaa siis aloittaa analysoimalla minkä tasoinen on todennäköinen hyökkääjä ja mitoittaa vastatoimet sen mukaan. Kyvyiltään valtiollisen tason toimijoita tai vastaavia ei ole paljon ja niiden kiinnostuksen kohteet ovat yleensä hyvin rajattuja. Comments are closed.

|

RSS Feed

RSS Feed